ニュース

TwoFive「フィッシングトレンド」レポート最新版、攻撃先は国税庁が減りソフトバンクが増加

2023/03/01 14:50

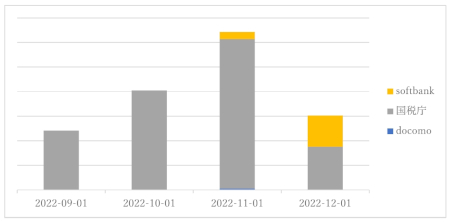

日単位で動きをとらえてみると、ソフトバンクを騙るフィッシングサイトが検出されている期間が、国税庁を騙るフィッシングサイト数が落ち着いている期間と一致し、フィッシングの成果を検証しているかのような動きが見られることから、国税庁をターゲットとした攻撃者が、攻撃対象をソフトバンクに切り替えた可能性が考えられる。

前回の調査に引き続き、国税庁のe-Taxを騙るフィッシングサイトは11月まで増加し大量に検出されたが、12月は11月の3分の1以下に減少した。携帯キャリア系を騙るフィッシングサイトで多く検出されたのは、9~10月がauブランドを狙ったもの、11~12月はソフトバンクユーザーを狙ったフィッシングサイトだった。クレジット・信販系では、全体的にサイト数は少ないが三井住友(SMBC)カード、VISAカード、イオンカード、アメックスカードなどを狙ったフィッシングサイトが各月で検出された。

中国のカントリーコードTLD(ccTLD)である「.cn」を利用するフィッシングサイトは、前回は全体の54%と最も多く検出されていたが、今回は19%と減少傾向にある。しかし、「.cn」以外を利用するフィッシングサイトの本文やHTMLコメント内の一部に、中国語が混じっている例が依然として多く散見され、中国系のフィッシング攻撃数が減少しているのではなく、警戒されがちな「.cn」ではなく、別のTLDに変えたと考えられる。

国税庁、ソフトバンクのフィッシングサイトで使われている「duckdns.org」以外の状況をみると、「.cn」のフィッシングサイトが減った一方で、特定の領域・分野ごとに割り当てられるGeneric TLD(gTLD)である「.com」と「.shop」を利用するフィッシングサイトが増加傾向にある。gTLDでは、ほかにも「.top」や「.xyz」や「.club」などのドメインが多く見られる。

前回の調査で全体の半数近くを占めていたQuadranet.comの利用が減っている一方で、DediPathを利用したフィッシングサイトが増え、半数以上を占めている。9~10月にはColoCrossingを利用したフィッシングサイト、11月にはSun Network Company Limitedを利用したフィッシングサイトが見られた。いずれも米国のホスティング事業者だが、料金が安価であることに加えて、利用に際しての審査が甘く、支払方法で足が付かないホスティングサービスが狙われているのではないかと考えられる。数は少ないが、Google CloudやAWSなどのメジャーなクラウド・ホスティング事業者を利用したフィッシングサイトも検知されている。

フィッシングサイトでは、ドメインのブラックリスト登録を回避するために、同一IPアドレスに対して複数のドメインを割り当てる傾向にある。今回の集計期間では、一つのIPアドレスに対して平均16個のドメインが割り当てられていた。「duckdns.org」を使って、国税庁、ソフトバンクを標的にしたフィッシングサイトでも、一つのIPで複数ドメインを運用していると考えられる。

フィッシングサイトに利用されている証明書は、99.8%がLet's Encryptで取得されたものだった。数は少ないが、cPanelやTrustAsia Technologies、Sectigoなどで取得されたものもあった。証明書内のSubject Alternative Name(SAN)の数は1件、2件のものが85%以上を占めるが、50件または100件のものも5%くらいあり、ドメインごとに証明書を取るものと大量のドメインに同一の証明書を使用する2パターンがある傾向が見られる。大量に取得する場合は機械的に取得していると想定され、切りの良い50または100件が選ばれるようだ。

- 1

関連記事

日経225企業の55.1%がDMARCを導入、TwoFiveが実態調査の第2弾を発表

狙われる主要ブランドは時期により変化、TwoFiveが6月~8月の「フィッシングトレンド」を発表

TwoFiveとサイバービジョンホスティング、ジャックスがDMARCを導入