ニュース

狙われる主要ブランドは時期により変化、TwoFiveが6月~8月の「フィッシングトレンド」を発表

2022/10/06 15:00

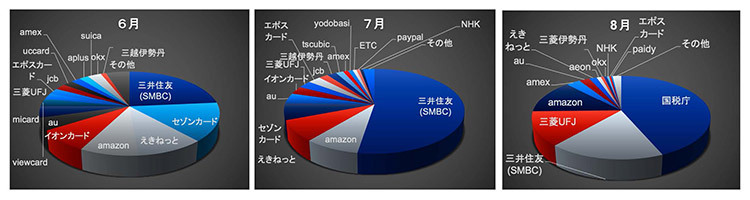

今回の調査結果によると、フィッシングに悪用されたブランドは、クレジット、信販系では、三井住友(SMBC)カードの検出が多く、セゾンカード、ビューカードも検出されている。ECサイトではAmazonの検出が多く、ヨドバシ・ドット・コムや楽天市場も検出された。携帯キャリアではauが多く検出されている。主要ブランドは常に狙われているが、攻撃対象は時期により変化していることが分かる。また、8月には国税庁のe-Taxを語るフィッシングサイトが多数検出された。

フィッシングに利用されているホスティング事業者は、6~8月を通して、米Quadranet.comを利用したフィッシングサイトの検出が最も多く、その他の事業者も、概して審査が甘く、安価なホスティングサービスが利用されやすい傾向にある。しかし、Google Cloud Platformを利用したサイトも少数だが検出されている。

フィッシングに利用されているTLD(Top Level Domain)は、6~8月の合計で中国のカントリーコードTLDである「.cn」が54%と最も多く検出されている。マルウェアを解析すると中国語が多いことからも、フィッシング攻撃者は中国系の比率が多いと推測される。特定の領域・分野ごとに割り当てられるgTLD(Generic TLD)では、「.com」「.shop」「.top」「.info」「.net」などのメジャーなTLDが利用されている。

2番目に多く検出されたTLDは「.org」で15%。このTLDは大半が「duckdns.org」だった。「duckdns.org」は、Duck DNSという無料のダイナミックDNSサービスを利用することで提供されるが、duckdns.orgのサブドメインを無料で取得できるためフィッシングサイトに利用されることが多いといえる。国税庁をかたるフィッシングサイトでも、この「duckdns.org」が使われており、8月中旬から下旬にかけて件数が増加した。

フィッシングサイトは、24時間まんべんなく作られているが、フィッシングの検出時間帯を見ると、深夜(22~24時)と明け方(5~6時)の検知が多くなっている。検出されたフィッシングが、実際にソーシャルで報告されるまでの時間差を見ると、検出から6時間以内に報告されるものが多く、長いものでは、検出から20日以上経って報告されるものもあった。

フィッシングに利用されている証明書は、無料で作成できるSSL証明書の「Let's Encrypt」が最も多く使用されていた。証明書内に別ドメインを記述できるSANs(Subject Alternative Names)は1件から数件が大半を占めるが、最大100件のものも検出され、接続先は同一になっているものが多く検出された。攻撃者によっては、1つの証明書に複数のSANsで複数のドメインを登録して、それら全てを同じIPアドレスに紐づけることにより対象URLを変えるパターンも見られた。

- 1

関連記事

TwoFiveとサイバービジョンホスティング、ジャックスがDMARCを導入

TwoFiveのDMARC導入状況調査、225社中112社が導入