Special Issue

サイバー攻撃の主要ターゲットである特権IDやアカウントをゼロトラストフレームワークで保護し漏えいによる脅威から守るKeeperPAM

2025/03/12 09:00

攻撃者の侵入を許すかどうかはパスワード管理と漏えいへの対策にかかっている

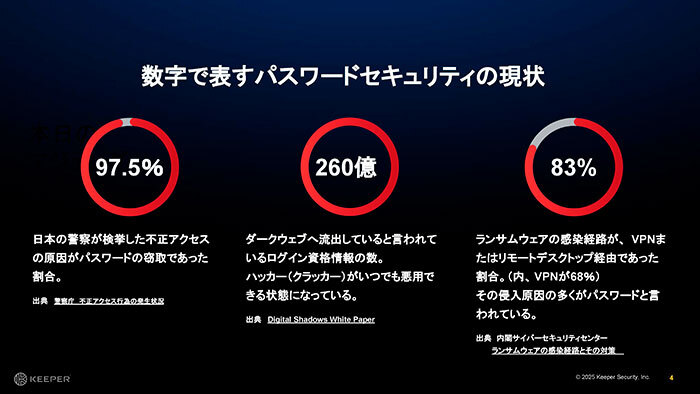

不正アクセスの侵入経路はさまざまにあるが、侵入の原因の多くはパスワード管理が関係していることが各種調査から明らかになっている。内閣サイバーセキュリティセンターによると、ランサムウェアの感染経路はVPNからが68%、リモートデスクトップからが15%、合わせて83%だ。これらの侵入原因は「脆弱性対策漏れ」と「弱い認証情報」だと指摘されており、後者はパスワード管理の甘さと言い換えることもできる。パスワード管理とパスワード向けセキュリティ対策を万全にしておくことが、不正アクセスやデータ侵害などあらゆるサイバー攻撃対策に有効であると言えよう。パスワードに関しては、ダークウェブでログイン資格情報が大量に出回っていることも念頭においておきたい。攻撃者はダークウェブからログイン資格情報をいつでも入手できる状態となっている。加えて、パスワードを盗む手法も豊富にあるのが現状だ。攻撃者の手法を体系的にまとめたデータベース「MITRE ATT&CK」には「Credential Access」というカテゴリがあり、ここにはパスワードなどを盗む戦術がずらりと並んでいる。攻撃者たちがいかにパスワードを虎視眈々と狙っているかが分かるだろう。

改めて、攻撃者がどこから侵入してくるかを俯瞰してみたい。先述したものと重なるが、企業ネットワークへの主な侵入経路はVPN経由、外部からのリモート接続経由、マルウェア、内部犯行などが挙げられる。VPN経由では脆弱性やVPNアカウントの漏えいが侵入の原因になる。また、外部からのリモート接続にはリモートデスクトップのほかにもSSHも含まれ、ここではアクセス制限の不備、アカウント漏えい、パスワードが脆弱で破られてしまった(パスワードクラック)、などが原因となる。

クラウドサービスへ(各種SaaSサービス)の侵入は、認証突破や内部犯行、あるいはアクセス権限・設定の不備によって行われる。なお、認証突破はアカウント情報の漏えいによってだけでなく、ソーシャルエンジニアリングを利用したID・パスワードの窃取によって引き起こされることもある。近年ではクラウド活用やリモートワーク普及で環境が多様化しており、攻撃対象となる領域も比例して増加していることは認識しておきたい。

長くて複雑、かつ使い回し厳禁な安全かつ優れたパスワード管理が対策のカギ

パスワード管理に関するガイドラインは、内閣サイバーセキュリティセンターやNIST(米国国立標準技術研究所)など、各種機関から発表されている。池原リーダーも「昨今ではパスワードは10桁以上が推奨されている。加えて予想しやすい文字列は避けるべきだ。短くてシンプルなものだと短時間で突破されてしまいかねない」と、パスワードの設定方法の指針を示す。併せて、同じパスワードを複数のサイトで使い回すのも避けるべきだ。すでに述べた通り、アカウント情報がどこで漏れているかは定かではなく、漏えいした情報を元にして別サイトへの侵入が行われることもあるからだ。なお、かつてはパスワードの定期的な変更が推奨されていたが、今ではダークウェブで漏えいが発覚したら変更すればよいとされている。

長くて複雑なパスワードほど解読は難しく、さらに使い回し不可となると、人間の記憶力だけで対応するのは難しい。そこでブラウザのパスワード管理機能を頼りたくなるが、ブラウザがハックされるリスクを考えるならば、企業資産を守るためにも保証された安全なプラットフォームでの管理が望まれる。

では企業利用にふさわしいパスワード管理ソリューションには、どのような機能があればよいか。「まず企業レベルで必要なのは、ゼロ知識アーキテクチャで高度に暗号化された安全なプラットフォームで管理されていること。その上で、基本機能として強度の高いパスワードの自動生成および自動入力連携、ロールやグループのパスワードを安全に共有できることが求められる。さらにパスワードが漏えいしていたらユーザーに通知し、直ちに変更を促すダークウェブモニタリング機能でリスクを軽減することが必要だ。ユーザーが設定したパスワードの強度を常に確認しつつ、使い回していないかなど脆弱性を評価し監査する機能も求められる」と池原リーダーは説明する。

こうした企業におけるパスワード管理のニーズに対し、Keeper Securityは豊富な導入実績を持つパスワード管理および特権アクセス管理プラットフォーム「KeeperPAM」で、総合的な解決策を提供する。Keeper Securityは2011年に米国シカゴで設立した企業で、パスワードやシークレット管理で業界をリードし続け、近年では企業向け特権ID管理ソリューションに力を入れている。グローバルでは7万社の顧客を抱え、日本国内でも700社以上が同社サービスを利用中だ。プロダクトはSaaS形態で提供されており、データセンターも東京や大阪など日本を含む世界各地に配備されている。

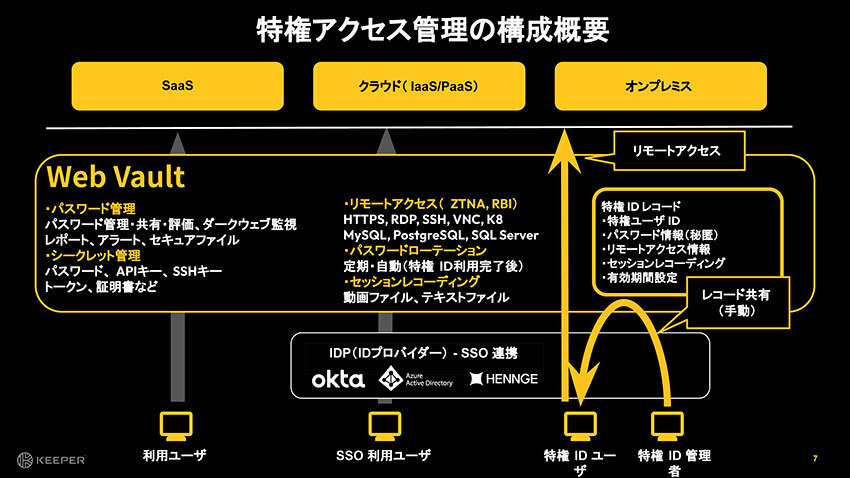

KeeperPAMでは「Web Vault」と呼ばれる安全な保管庫がアカウントごとに割り当てられており、そこにパスワードなどの情報が保存される。ユーザーはサイトの要件に応じて長く複雑なパスワードを自動生成でき、さらにサイトを開く時にパスワードを入力する手間も省ける。ユーザー単位で情報を管理しているため、パソコンとスマートフォンなど端末が複数あってもパスワードを同期可能だ。「ユーザーは長く複雑なパスワードを記憶する必要がなくなり、また表計算ソフトやメモ帳などに記しておくような危ういパスワード管理も避けられるため、安全性が向上する」と池原リーダーは述べる。

SaaS形態なので管理者は管理コンソール「Keeper Admin Console」からユーザーのパスワード運用状態を監視可能だ。社内のユーザーが複数のサイトで使い回していないか、どのようなサイトを利用しているかも確認できる。各種IdP(IDプロバイダ)とのSSO連携もできるため、M&Aなどで複数のIdPを併用している環境でも利用可能だ。

セールスエンジニアリーダー

池原正樹

ゼロトラスト認証、ゼロ知識アーキテクチャで安全かつシンプルな特権ID管理

ここまでは主に一般ユーザーのパスワード管理を対象にしていた。もし攻撃者が一般ユーザーのパスワードを窃取または認証突破しても、アクセス可能なのは一般ユーザーに与えられた権限にとどまる。しかし、実際の攻撃はここからが長い。攻撃者は検知されないように潜伏しながら、最終目標へと歩みを進める。その過程で不審な行動を検知できれば、侵入のダメージは最小限に抑えられるだろう。一方でもし検知できなければ、重大な情報資産を盗まれるなど大惨事に至る可能性がある。その分水嶺はセキュリティ態勢の厳格さだ。ユーザーと管理者権限が適切に分離されていない、ネットワーク共有やサービスにおけるアクセス制御リストが適切でない、などの状態だと攻撃者の侵攻を許してしまう。攻撃者は初期侵入に成功した後は、ひそかに遠隔操作するためにRAT(Remote Access Trojan)を仕込んだり、検知を回避するためにLoLBaS(Living Off The Land Binaries and Scripts)と呼ばれる手法を使ったりする。そして攻撃者は侵入したところからアクセス権限やネットワークの調査を始めていく。

次第に攻撃者は権限昇格や水平展開へと歩みを進めていくが、一般ユーザー権限ではできることが限られるため、特権IDへと権限昇格する必要がある。特権IDとは、WindowsならAdministrator、クラウドサービスなら管理者アカウントなど、広範な操作が可能な管理者権限のことだ。何らかのシステムで管理者権限を得て、別システムへと広げる水平展開を進めることもある。この過程で不審な行動を素早く検知できるかが重要だ。

「組織としては何としてでも特権IDを奪われないようにしたい。例えばWindows ServerのActive Directory管理者権限を奪われたら、システム全体が掌握されたも同然だ」(池原リーダー)

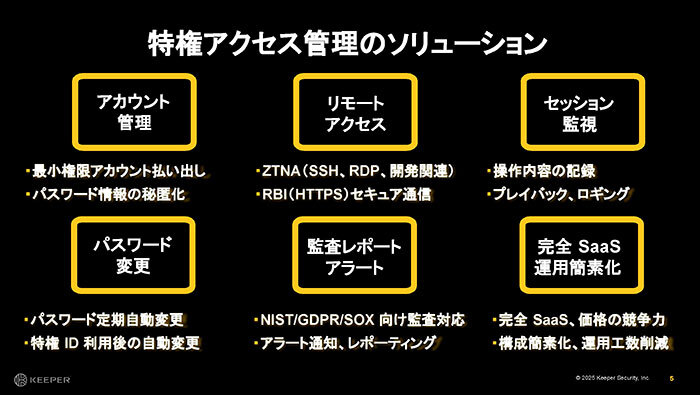

そのような事態を防ぐべく、KeeperPAMはゼロトラストをベースに特権IDを認証された正規の担当者だけが重要なインフラに安全にアクセスできるようにする。特権ID情報を安全なストレージに保存し、必要に応じて操作担当者に払い出す。また特権IDのパスワードはユーザーに公開しないように設定したり、定期的あるいは利用のたびに変更したりすることも可能だ。

特権を行使する場合にはセッション管理も行う。管理通信向けのリモートアクセス環境を提供し、操作は全てレコーディングされる。これにより、何が行われたかを録画とテキストベースで後から監視・監査が可能となるのだ。もちろん、ロールベースのアクセス制御や委任ポリシーの管理、GDPRやNISTなど国際的な標準に準拠したレポーティングの機能なども備えている。

池原リーダーは「KeeperPAMはSaaS形態で提供しているため、ユーザーがプラットフォームをメンテナンスする必要はない。また、一元管理可能なインターフェースなので、設定構成は簡素化され、運用工数が削減できる」と話す。

KeeperPAMは2025年から大きくリニューアルし、従来のKeeperボルトから統合インターフェースでの提供が可能になった。池原リーダーは「今回のリニューアルではマルチクラウドやコンテナ・Kubernetesなどのモダンインフラ、CI/CDなどの自動化にさらに適合し、かつゼロトラストやゼロ知識アーキテクチャをベースとした堅牢なセキュリティプラットフォームとなった。ぜひその目で確かめてほしい」と語った。

- 1

関連記事

Keeper Security APAC、「KeeperPAM」の新バージョン

Keeper Security APAC 企業のパスワード管理と特権アクセス管理を一つのプラットフォームで実現

Keeper、リスクの可視化と脅威対策を強化する「リスク管理ダッシュボード」